Die kontinuierliche Überprüfung bekannter und unbekannter Assets im Internet deckt bisher unbekannte Risiken auf.

Testen Sie die Verteidigung mit realen Angriffen, um die Gefährdung und die Sicherheitskontrollen zu überprüfen.

Priorisieren Sie kritische Risiken mit Expertenvalidierung und umfassenden Einblicken in alle Angriffspfade.

Beheben Sie kritische Probleme sofort mit Same-Day-Reporting aus Red-Team-Übungen.

Vector Command: Kontinuierliches Red Teaming

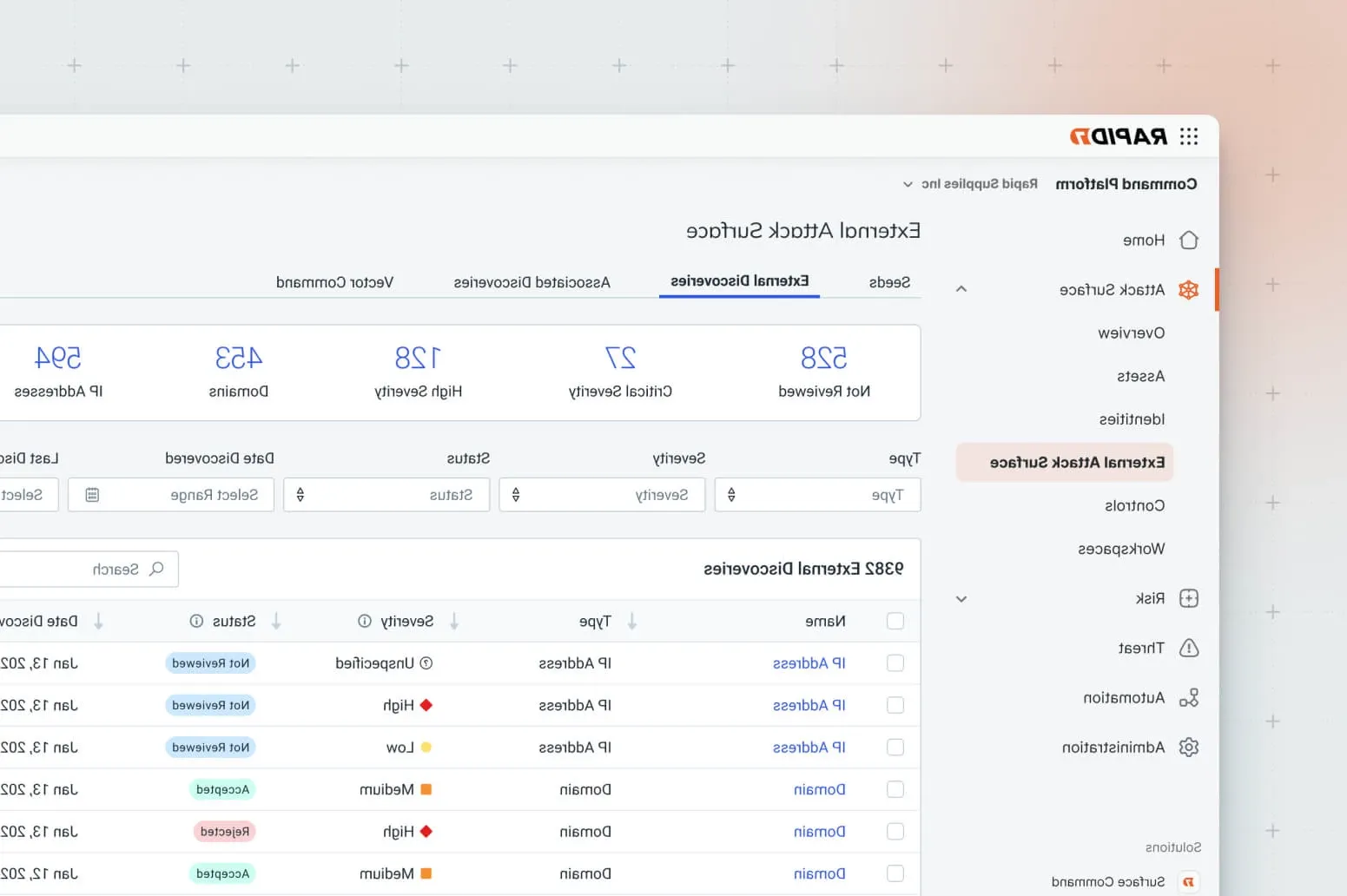

Bewertung externer Angriffsflächen

Kennen Sie Ihre Angriffsfläche besser als die Angreifer, indem Sie Ihre internetbasierten Assets mithilfe der branchenführenden Command-Plattform von Rapid7 ständig überwachen. Erhalten Sie kontinuierliche Einblicke in Schatten-IT oder bisher unbekannte Risiken wie exponierte Webdienste und mehr.

Fortlaufendes, opportunistisches Red Teaming

Die Red-Team-Experten von Rapid7 nutzen die neuesten Taktiken, Techniken und Verfahren (TTPs), um externe Schwachstellen vorsichtig auszunutzen und Ihre Sicherheitskontrollen mit Übungen wie opportunistischem Phishing, Bewertung externer Netzwerke, Simulation von Sicherheitsverletzungen und Validierung neu auftretender Bedrohungen zu testen.

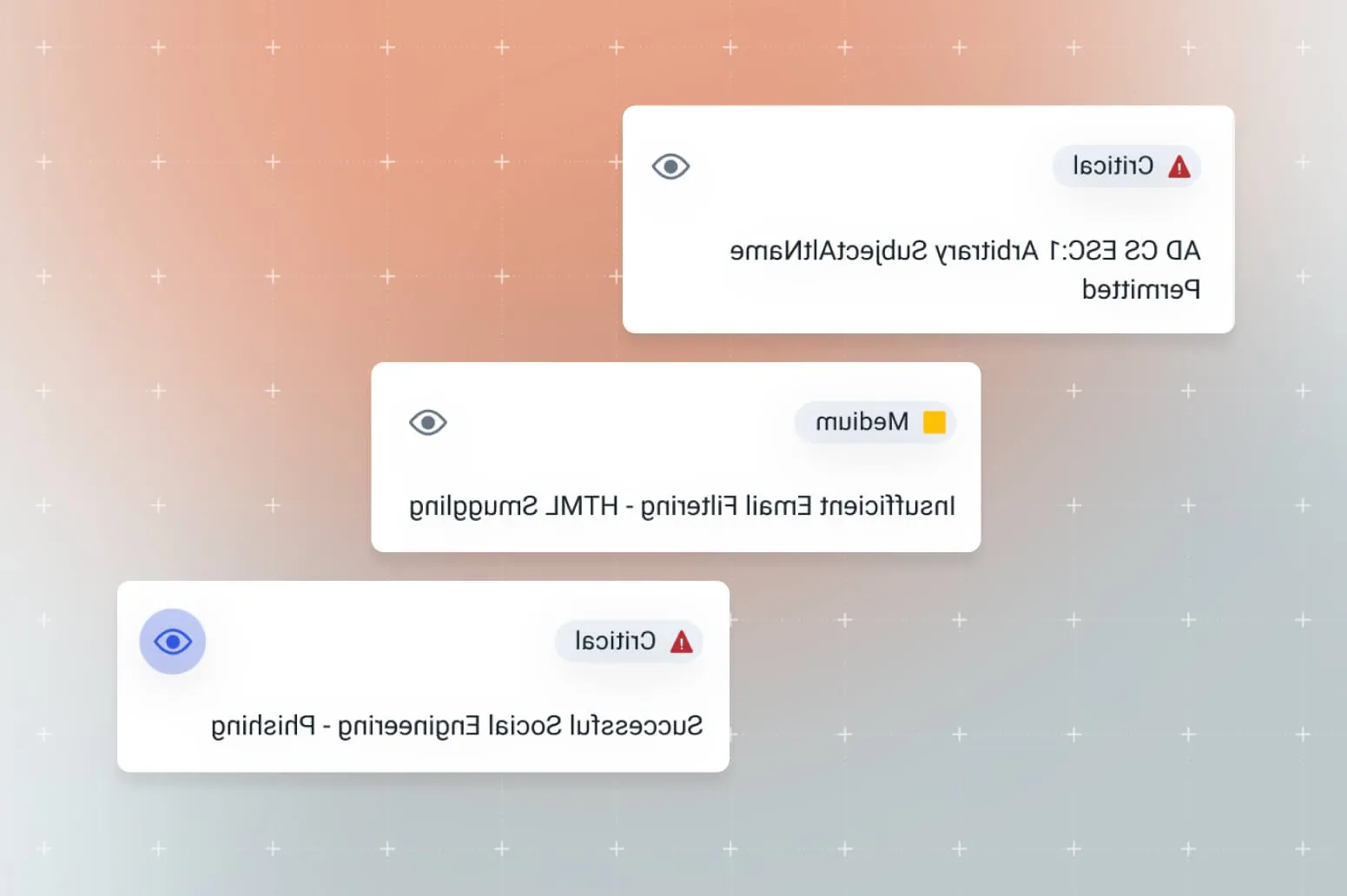

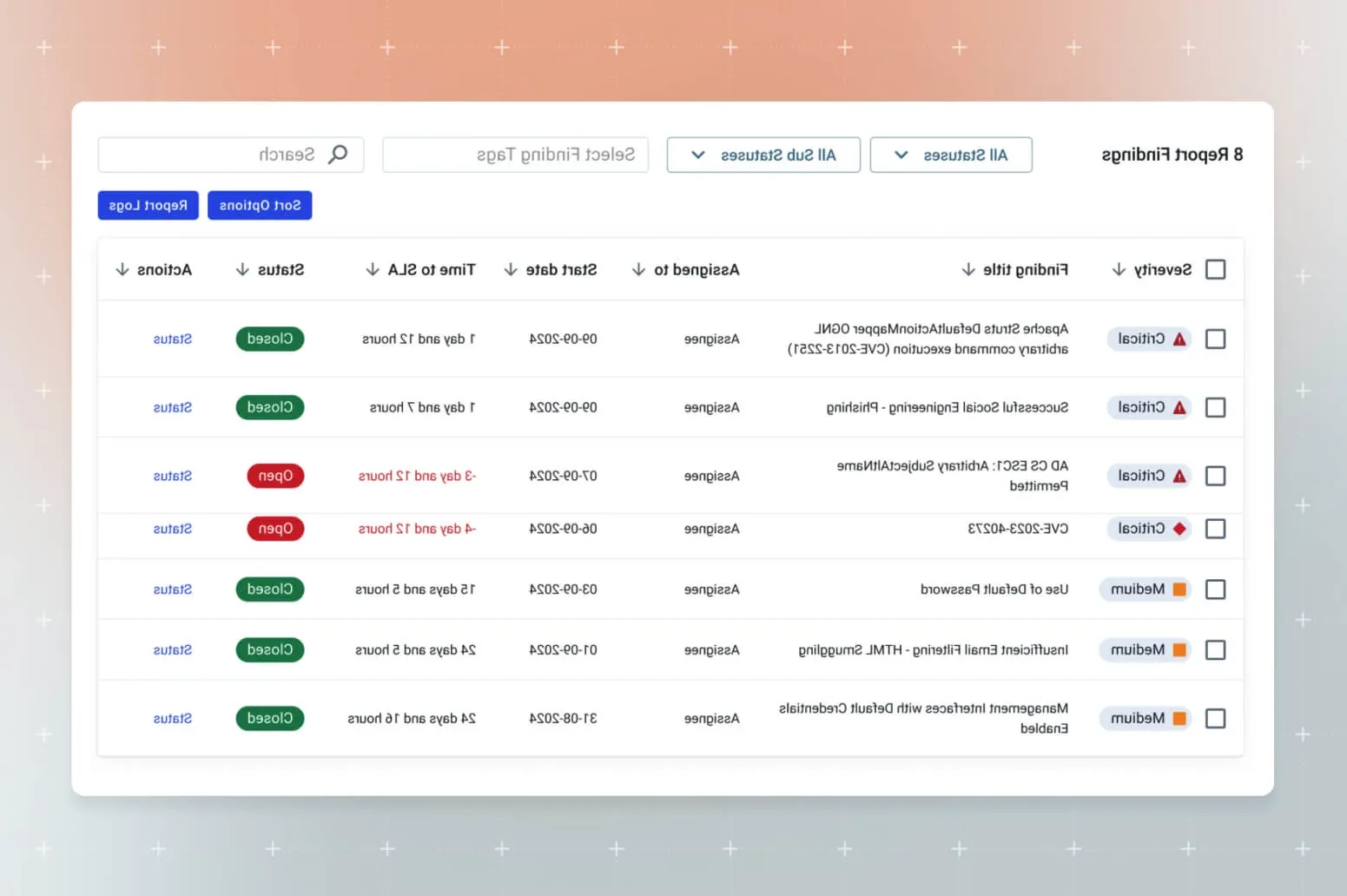

Setzen Sie Prioritäten mit Same-Day-Reporting

Beheben Sie kritische Probleme sofort mit detaillierten Same-Day-Berichten aus erfolgreichen Red-Team-Exploits. Dazu gehören Multi-Vektor-Angriffskettenpfade und eine von Experten zusammengestellte Liste riskanter Assets, die am wahrscheinlichsten einen böswilligen Akteur anziehen.

Anleitung für Gegenmaßnahmen von Experten

Lassen Sie sich von Experten beraten, wie Sie kritische Schwachstellen am besten beheben und Ihre allgemeine Sicherheitslage gegen erfolgreiche Angriffsketten stärken können.

Was Rapid7 von anderen Anbietern unterscheidet

Vollständige, kontinuierliche Abdeckung

| Rapid7 Vector Command | External Attack Surface Management | Traditioneller einmaliger Pentest | Traditionelles Red Team Engagement | |

|---|---|---|---|---|

| Zentraler Anwendungsfall | Kontinuierliche externe Erkennung und fortlaufende Validierung von Exploits durch die Brille eines Gegners | Einblick in die Exponiertheit bekannter und unbekannter Assets | Oftmals Compliance-orientierte, eingehende Evaluierung für einen sehr spezifischen, definierten Umfang | Intensives 1:1-Engagement über einen bestimmten Zeitraum (typischerweise 1 Monat) mit einem festgelegten Ziel |

| WICHTIGE FÄHIGKEITEN | ||||

| Automatisiertes externes Scannen | ✔ | ✔ | Umfangsabhängig | Gezieltes externes Scannen; nicht automatisiert |

| Fortlaufende Red Team-Operationen | ✔ | - | - | Momentaufnahme; nicht kontinuierlich |

| Überprüfung der Reaktion auf neue Bedrohungen | ✔ | - | Momentaufnahme; nicht kontinuierlich | Momentaufnahme; nicht kontinuierlich |

| Geprüfte Angriffspfade | ✔ | - | ✔ | ✔ |

| Priorisierte Sicherheitslücken | ✔ | - | Momentaufnahme; nicht kontinuierlich | Momentaufnahme; nicht kontinuierlich |

| Anleitung für Gegenmaßnahmen von Experten | ✔ | - | ✔ | ✔ |

| Befunde und Berichte am selben Tag | ✔ | Nicht zutreffend | Einmalig; nach dem Engagement | Einmalig; nach dem Engagement |

Unsere Red Team Experten

- Elite-Erfahrung

Jahrzehntelange kombinierte Erfahrung in den Bereichen Penetrationstests und Cybersecurity - Spezialgebiete

Hintergrund in den Bereichen Verteidigung, Technologie, Bildung und medizinische Netzwerke - Zertifizierungen

Hochakkreditiertes Team mit Zertifikaten in CISSP, MCSE, OSCP, mehr

Vector Command: Ressourcen

Häufig gestellte Fragen

-

Was ist Vector Command?

Vector Command ist ein kontinuierlicher Red-Team-Managed Service, der es Sicherheitsteams ermöglicht, ihre externen Angriffsflächen proaktiv einzuschätzen und Lücken in der Abwehr zu erkennen, indem er die internetbasierten Assets aus der Sicht eines Angreifers darstellt und Gefährdungen durch kontinuierliche Red-Team-Operationen validiert.

Der Service kombiniert das erfahrene Red Team von Rapid7 mit unserer branchenführenden Technologie zur Verwaltung externer Angriffsoberflächen.

-

Was ist kontinuierliches Red Teaming?

Kontinuierliches Red-Teaming ist der regelmäßige Einsatz von simulierten Penetrationsangriffen, um die Angriffsvektoren eines realen Gegners genau nachzuahmen. Red-Team-Experten verwenden die neuesten Angriffstechniken und -taktiken, um Lücken in Ihrer Verteidigung zu erkennen.

-

Welche Red-Teaming-Techniken sind in Vector Command enthalten?

Zu den wichtigsten Taktiken gehören: opportunistische Phishing-Kampagnen, Bewertung externer Netzwerke, Simulationen von Sicherheitsverletzungen und Validierung neu auftretender Bedrohungen.

-

Wie unterscheidet sich Vector Command von herkömmlichen Penetrationstests und Red-Team-Übungen?

Herkömmliche Pentesting- und Red Teaming-Aktivitäten finden über einen bestimmten Zeitraum statt und liefern eine Momentaufnahme Ihrer Angriffsfläche. Kontinuierliches Red Teaming ist eine fortlaufende Bewertung Ihrer Verteidigungsmaßnahmen mit taggleicher Expertenanalyse für erfolgreiche Angriffe und Anleitung zur Behebung.

-

Wie unterscheidet sich Vector Command von Continuous Automated Red Team (CART)?

Im Gegensatz zu den CART-Dienstleistungen erfordert Vector Command von Ihrem Team keine Erfahrung im Bereich offensive Sicherheit. Unsere erfahrenen Red-Team-Mitarbeiter entwickeln Angriffsvektoren, die für Ihre Verteidigung einzigartig sind, stellen Persistenz gegenüber gehackten Assets her, suchen nach Vertrauensbeziehungen und reagieren in Echtzeit, um Angriffsketten zu erstellen, genau wie es ein Angreifer tun würde.